1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

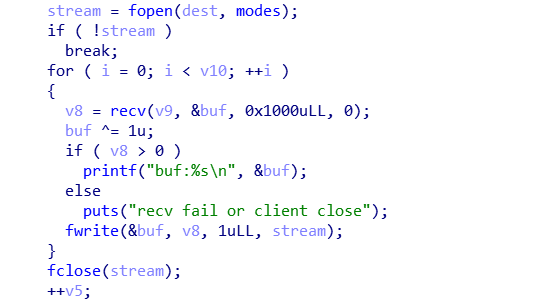

| <?php

error_reporting(0);

highlight_file(__FILE__);

parserIfLabel($_GET['a']);

function danger_key($s) {

$s=htmlspecialchars($s);

$key=array('php','preg','server','chr','decode','html','md5','post','get','request','file','cookie','session','sql','mkdir','copy','fwrite','del','encrypt','$','system','exec','shell','open','ini_','chroot','eval','passthru','include','require','assert','union','create','func','symlink','sleep','ord','str','source','rev','base_convert');

$s = str_ireplace($key,"*",$s);

$danger=array('php','preg','server','chr','decode','html','md5','post','get','request','file','cookie','session','sql','mkdir','copy','fwrite','del','encrypt','$','system','exec','shell','open','ini_','chroot','eval','passthru','include','require','assert','union','create','func','symlink','sleep','ord','str','source','rev','base_convert');

foreach ($danger as $val){

if(strpos($s,$val) !==false){

die('很抱歉,执行出错,发现危险字符【'.$val.'】');

}

}

if(preg_match("/^[a-z]$/i")){

die('很抱歉,执行出错,发现危险字符');

}

return $s;

}

function parserIfLabel( $content ) {

$pattern = '/\{if:([\s\S]+?)}([\s\S]*?){end\s+if}/';

if ( preg_match_all( $pattern, $content, $matches ) ) {

$count = count( $matches[ 0 ] );

for ( $i = 0; $i < $count; $i++ ) {

$flag = '';

$out_html = '';

$ifstr = $matches[ 1 ][ $i ];

$ifstr=danger_key($ifstr,1);

if(strpos($ifstr,'=') !== false){

$arr= splits($ifstr,'=');

if($arr[0]=='' || $arr[1]==''){

die('很抱歉,模板中有错误的判断,请修正【'.$ifstr.'】');

}

$ifstr = str_replace( '=', '==', $ifstr );

}

$ifstr = str_replace( '<>', '!=', $ifstr );

$ifstr = str_replace( 'or', '||', $ifstr );

$ifstr = str_replace( 'and', '&&', $ifstr );

$ifstr = str_replace( 'mod', '%', $ifstr );

$ifstr = str_replace( 'not', '!', $ifstr );

if ( preg_match( '/\{|}/', $ifstr)) {

die('很抱歉,模板中有错误的判断,请修正'.$ifstr);

}else{

@eval( 'if(' . $ifstr . '){$flag="if";}else{$flag="else";}' );

}

if ( preg_match( '/([\s\S]*)?\{else\}([\s\S]*)?/', $matches[ 2 ][ $i ], $matches2 ) ) {

switch ( $flag ) {

case 'if':

if ( isset( $matches2[ 1 ] ) ) {

$out_html .= $matches2[ 1 ];

}

break;

case 'else':

if ( isset( $matches2[ 2 ] ) ) {

$out_html .= $matches2[ 2 ];

}

break;

}

} elseif ( $flag == 'if' ) {

$out_html .= $matches[ 2 ][ $i ];

}

$pattern2 = '/\{if([0-9]):/';

if ( preg_match( $pattern2, $out_html, $matches3 ) ) {

$out_html = str_replace( '{if' . $matches3[ 1 ], '{if', $out_html );

$out_html = str_replace( '{else' . $matches3[ 1 ] . '}', '{else}', $out_html );

$out_html = str_replace( '{end if' . $matches3[ 1 ] . '}', '{end if}', $out_html );

$out_html = $this->parserIfLabel( $out_html );

}

$content = str_replace( $matches[ 0 ][ $i ], $out_html, $content );

}

}

return $content;

}

function splits( $s, $str=',' ) {

if ( empty( $s ) ) return array( '' );

if ( strpos( $s, $str ) !== false ) {

return explode( $str, $s );

} else {

return array( $s );

}

}

|